Apple anunció el pasado 18 de octubre de 2021 sus nuevos portátiles MacBook Pro con varias novedades:

Nuevas Pantallas de 14″ y 16,2″.

Las nuevas pantallas aprovechan todo el marco, aumentando la superficie visible. Éstas son, según Apple, Liquid Retina XDR, con una resolución, en la de 14″, de 3.024 por 1.964 a 254 píxeles por pulgada. En la de 16″ se eleva hasta 3.456 por 2.234. El contraste es de 1.000.000:1.

Las capacidades de disco van desde los 512GB hasta los 8 TB en SSD.

Otra de las novedades es la desaparación de la touch bar por teclas de función “de toda la vida”. De hecho, ahora son cuadradas en vez de rectangulares, como son en la gran mayoría de portátiles. Si además, tienen el mismo tacto al pulsar que los teclados “slim”, un gran acierto el volver a lo que funciona bien, después de tantos intentos de hacer aún más fino el teclado.

Respecto a los anteriores modelos, vuelve el conector de carga Magsafe, con la 3 generación del mismo, aunque se conserva la carga mediante usb-type C (ideal si añadimos una base dock al portátil). vuelven el puerto HDMI, el lector de tarjetas SD (ideal para fotógrafos), los puertos usb Type C son todos de tipo Thunderbolt 4, y vuelve el puerto de auriculares/micrófono.

En nuestra opinión, el confinamiento ha hecho a los ingenieros de Apple pensar en la utilidad de tener diversos puertos para realizar las tareas diarias, cuando no tenemos el entorno ideal.

Otra mejora es la cámara FaceTime, ahora con 1080p. Sin duda, una novedad que mucha gente agradecerá. Posee además, tres micrófonos, que permiten un sonido claro y sin ruidos. Los altavoces también han sido mejorados para proporcionar la mejor calidad posible, produciendo hasta un 80% más de graves.

Pero, sin duda, la mayor novedad es la presentación de los nuevos procesadores M1 Pro y M1 Max, que, prometen, duplica en prestaciones a un Core i9 (el procesador más potente de intel). La diferencia entre ambos es en la capacidad de la GPU, el doble en el Max respecto al Pro.

La batería es otro de sus puntos fuertes, permitiendo hasta 21 horas de reproducción continua de AppleTV en el modelo de 16″.

Puedes reservarlos en la web de Apple. Sus precios parten a partir de 2249€

Desde que ocurrió la pandemia, y muchos tuvieron que trabajar desde casa, los entornos con pantalla del monitor y un monitor secundario han proliferado.

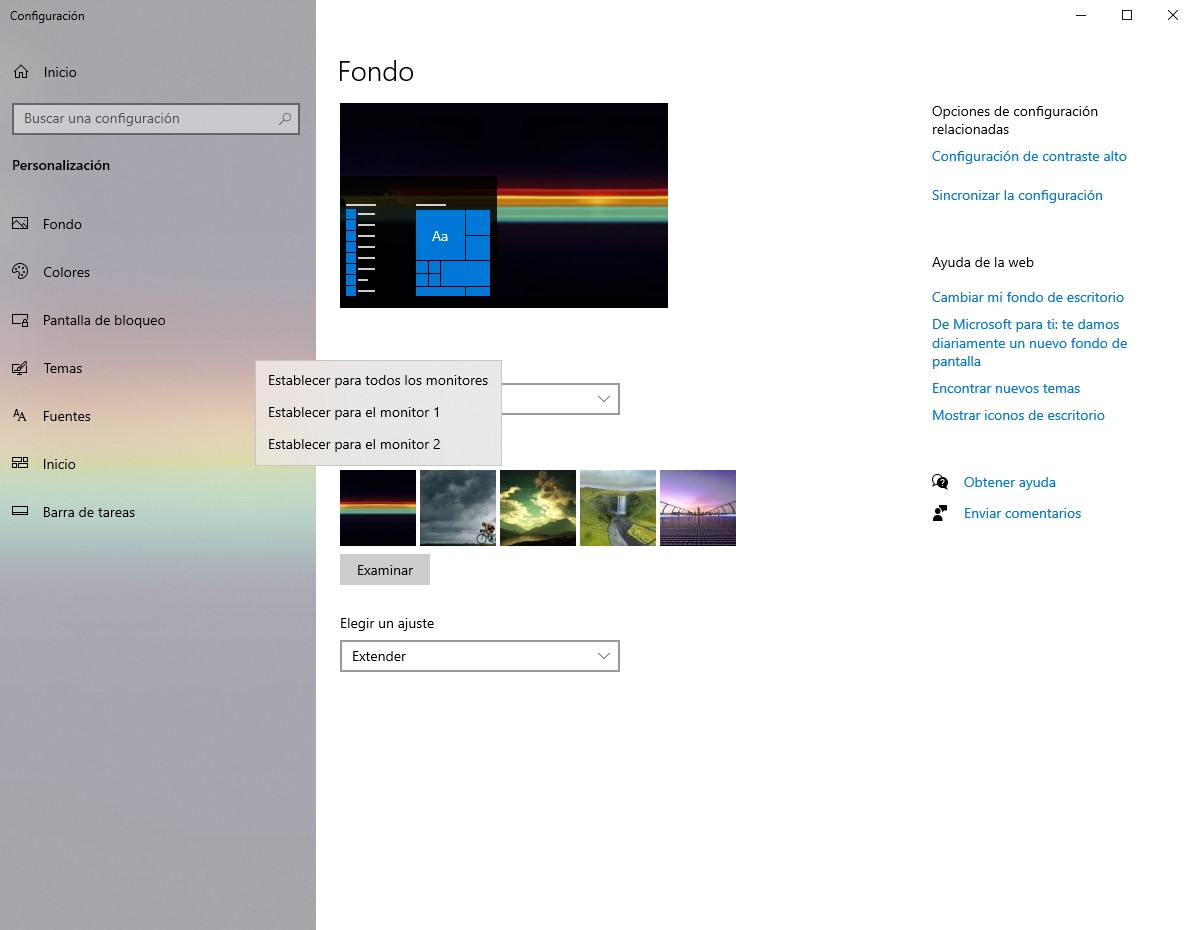

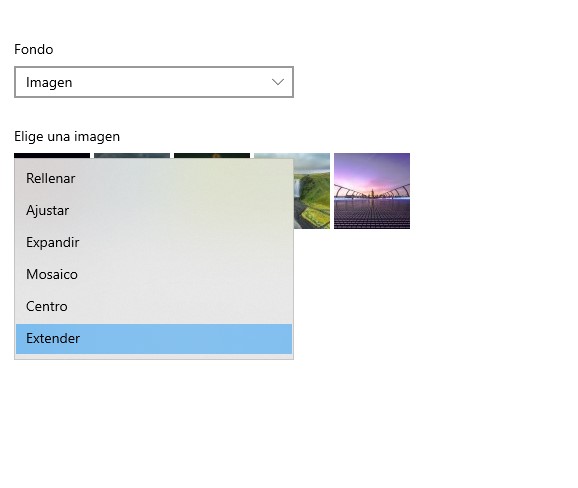

Así mismo, nos asombramos cuando vemos esas imágenes de entornos multimonitor tan bien decorados, en el que, el fondo de pantalla, recorre cada una de ellas como si fuese una sola. Vamos a explicaros cómo hacerlo.

Requisitos:

Además de la opción de Windows, existe una aplicación (de pago), con la que, no sólo podemos configurar más detalladamente y crear nuestros propios fondos de pantalla, sino que además, permite crear fondos de pantalla animados. Se trata de Wallpaper Engine Está disponible en la Store de Steam

Hace unas semanas, estuve analizando los mejores ratones multibotón con los que poder automatizar ciertas tareas habituales (como copiar y pegar), sin la necesidad de utilizar los atajos de teclado. Para ello realicé una amplia búsqueda. De todos ellos, hubo muchos aspectos que analicé y aprendí, y ahora comparto contigo.

Blog by Yoince

Uno de los problemas por los que más nos suelen llamar nuestros clientes es cómo pueden ampliar o mejorar la red inalámbrica de la casa, ya que no llega a ciertos puntos, o se ralentiza mucho, etc…

Salvo casas de antigua construcción, donde los ladrillos son sólidos, el cual dificulta muchísimo la propagación de la señal inalámbrica, en las casas de nueva construcción, pese a los tabiques, no es muy difícil propagar una señal inalámbrica.

Sin embargo, la instalación de los routers en sitios no convenientes es lo que nos provoca muchos de los problemas habituales.

| Su rango de alcance es de hasta 400m2, es muy sencillo de instalar y garantiza que los miembros de tu familia puedan realizar cualquier tipo de actividad en la casa sin detrimento de la velocidad. Además, quedan muy discretos entre la decoración. También hay una versión en negro. |

Cuando compras un equipo para empresa, generalmente viene con una licencia de Microsoft Windows incluída con el equipo. Sin embargo, una vez llega al departamento de IT, es necesario reinstalarlo de nuevo con una imagen adecuada a los requisitos y el software corporativo, para así unificar todos los equipos de todos los empleados en una empresa.

Gracias a Microsoft SCCM y sus Deployments, este proceso podía realizarse a través de la red y de forma “automatizada”, aunque es necesario preparar tanto los drivers de los distintos modelos de nuestro parqué informático, como eliminar el disco y volver a instalar el sistema operativo.

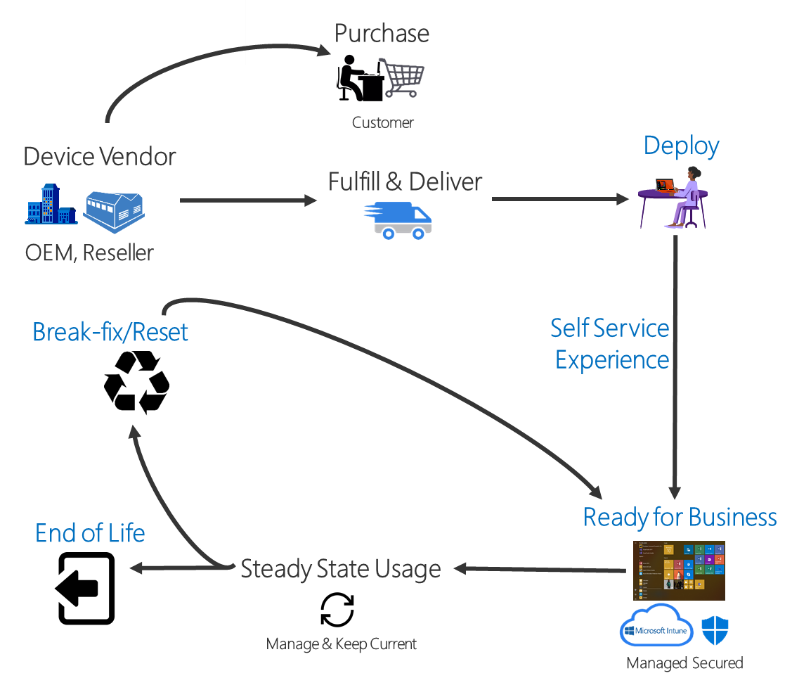

Microsoft ha presentado Autopilot, una nueva forma de despliegues basada en la nube (Azure) que, aprovecha el sistema operativo por defecto instalado en el equipo, configura según nuestros requerimientos, tales como: aplicaciones, cambio de licencia, unión al directorio activo, cuenta de usuario… y lo asocia además al usuario que vaya a usarlo, de tal modo que cumplimos dos aspectos de una vez: registro de inventario e integración con el parqué.

Básicamente (y hago copy-paste de la web de microsoft: sus características son éstas:

Modo controlado por el usuario: Facilita a los usuarios finales la configuración de nuevos dispositivos, sin requerir la intervención del departamento de TI, gracias a Windows Autopilot.

Modo autoimplementable: Implementa Windows 10 en un quiosco multimedia, en la señalización digital o en un dispositivo compartido sin apenas necesidad de interacción.

Soporte para dispositivos existentes: Implementa con facilidad la versión más reciente de Windows 10 en dispositivos existentes, con aplicaciones ya instaladas y perfiles sincronizados para que los usuarios puedan continuar trabajando de inmediato.

Atención al detalle: Permite que los partners o el personal de TI realicen un aprovisionamiento previo de dispositivos con Windows 10, para que estén completamente configurados y operativos a nivel empresarial para las organizaciones y los usuarios.

Restablecimiento de Windows AutoPilot: Quita archivos personales, aplicaciones y opciones, y vuelve a aplicar la configuración original del dispositivo, todo ello sin dejar de mantener su identidad en Azure AD. Resulta ideal para readaptar un dispositivo para otro usuario.

Página de estado de inscripción: Asegúrate de que los dispositivos estén completamente configurados, cumplan con las directivas y estén protegidos antes de que los usuarios puedan acceder al escritorio.

A continuación, puedes ver un vídeo sobre cómo funciona.

Puedes encontrar más información en los siguientes links:

https://docs.microsoft.com/es-es/windows/deployment/windows-autopilot/windows-autopilot

https://www.microsoft.com/es-es/microsoft-365/windows/windows-autopilot

En Yoince podemos ayudarte con estas soluciones. Rellena nuestro formulario de contacto y consúltanos!

Teletrabajo se denomina al hecho de poder trabajar desde casa, con las “mismas” características que hacerlo en la oficina.

Para ello, nuestro puesto de trabajo ha de constar de:

1. ordenador portátil

2. línea de teléfono

3. acceso a la red corporativa

Básicamente, éstas son las tres características principales e indispensables. Algunos quizás precisen de una impresora, o no necesiten de una VPN ni del teléfono fijo, pero son los más comunes en configuración.

En Yoince podemos ayudarte para encontrar la solución más adecuada a tus necesidades: Servidor VPN, acceso VoIP, configuración del portátil… Contacta con nosotros.