Leemos noticias sobre sentencias contra un portal llamado Sci-Hub con servidores alojados en Rusia que se dedican a mostrar documentación científica. Este portal al parecer tiene un fuego cruzado con las editoriales y responsables de copyright (o derechos de autor) que han editado estos documentos.

Como nos ha llamado la atención puedes ver de qué se trata en este post de este blog, y también facilitamos el enlace de la propia página web Sci-Hub, creada por la investigadora kazaja Alexandra Elbakyan.

Sci-Hub provee acceso a documentos de investigación escritos por científicios para que puedan ser leídos por otros investigadores. Éstos son las primeras fuentes a las que acudes para poder conocer información detallada sobre nuevos resultados y experimentos. Según indican en su portal, éste está restringido a través de leyes de copyright. Desde 2011 esta web trata de cambiar la situación actual, facilitando el acceso de millones de documentos.

Financiada mediante bitcoins (indican una dirección bitcoin donde hacer donaciones), la web, que originalmente tuvo el dominio sci-hub.org (ahora está en funcionamiento, realizando la misma pero diferente propuesta), ha sido acusada en EE.UU. de infringimiento de derechos de autor, con multas millonarias y órdenes a los ISP (proveedores de conexión a Internet) para que restrijan el tráfico a esa web.

Desde que Internet nació, el compatir información y conocimientos ha sido su fundamento, ya que originalmente, Internet ha sido una herramienta de comunicación entre Universidades. Ahora, siendo una red de uso común para todos, y siendo un medio para poder crear negocios, iniciativas como éstas chocan de frente con los intereses actuales en la misma, de ahí que hayan acabado surgiendo subredes (como la deep web, dark web, etc…) donde poder mantener ese halo de anonimato y privacidad que las grandes multinaciones de Silicon Valley nos ha ido quitando en aras del progreso y la conectividad.

Como informa la web hackernews, se ha encontrado un keylogger integrado en el teclado mecánico MantisTek GK2, que envía los datos a un servidor ubicado en los data servers de Alibaba.

más información en Origen: Built-in Keylogger Found in MantisTek GK2 Keyboards—Sends Data to China

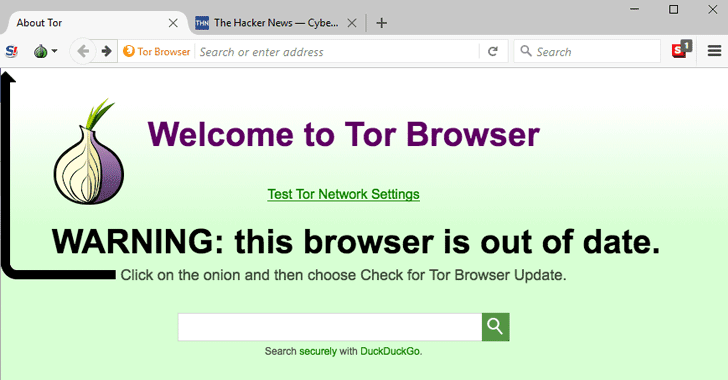

Esta vulnerabilidad, llamada Tormoil por quien la ha descubierto, Filippo Cavallarin, se basa en un fallo de Firefox, el cual es el motor del navegador Tor. Afecta a las versiones para Mac y Linux, no así la de windows.

La vulnerabilidad reside en que podría mostrar la IP real cuando visitas ciertas páginas web, en las que la URL comienza por file://addresses, en vez de las más usuales https:/dirección o http:/direccion

Los desarrolladores de Tor ya han dispuesto una actualización de emergencia llamada version 7.0.8

Origen: Warning: Critical Tor Browser Vulnerability Leaks Users’ Real IP Address—Update Now

La semana pasada saltó la noticia que un nuevo ransomware había comenzado a detectarse en equipos del Este de Europa, llamado Bad Rabbit.

¿Qué es un ransomware?

Se denomina así a aquellos ataques informáticos, que, a través de un correo, un enlace a una página web, un archivo, etc… se ejecutan en el ordenador de cada uno y comienzan a encriptar una serie de archivos (fundamentalmente, documentos), de nuestro ordenador y de nuestras unidades de red, con el propósito de, para poder desencriptarlos, pedir un rescate por los mismos.

Este tipo de ataques generan no pocos problemas a multitud de pequeñas y medianas empresas que, no se preocupan lo suficiente en mantener sus sistemas de seguridad actualizados (antivirus, firewalls), así como sus equipos informáticos a nivel de sistema operativo (actualizaciones de sistema, actualización del mismo S.O, descarte de equipos obsoletos en la red…).

En el caso de Bad Rabbit, utiliza la famosa vulnebarabilidad EternalRomance RCE exploit, que aprovechaba la NSA para espiar equipos, la cual fue parcheada en los equipos Microsof con el famoso update MS17-010.

¿cómo actúa?

Bad Rabbit es una variante de otro Ransomware llamado NoPetya, que tuvo un ataque masivo también este año. Lo que hace es, una vez entrado en el equipo, aprovecha una vulnerabilidad en el protocolo SMB 1.0, para abrir conexiones SMB, atacando mediante una lista de credenciales más usadas, así como usando la herramienta Mimikatz para extraer credenciales de los sistemas afectados. También puede aprovecharse del interfaz de script WMIC para tratar de ejecutar el código en otros equipos windows de la red. También utiliza parte del código que utiliza otro Ramsonware, EternalRomance, el cual permite a los hackers propagar el virus de un ordenador a otros de forma más eficiente.

¿Cómo me protejo?

Primeramente, se aconseja deshabilitar el servicio WMI de los equipos Windows, para evitar que el malware se expanda por la red interna.

Actualiza tus equipos regularmente y ten instalado un buen antivirus en tu sistema.

Mantén una buena rutina de copias de seguridad regulares, en discos externos que NO estén conectados siempre a tu sistema, o cintas de backup, etc.

Ten cuidado de los correos sospechosos, esos que ofrecen gafas de sol al 80% de descuento, los famosos que te ofrecen un teléfono carísimo por 1€, y todo lo que no hayas solicitado previamente (incluso alertas de paquetes de correo de empresas que transporte que nunca has dado tu email).

Este fin de semana ha saltado la noticia que, la seguridad de las contraseñas WPA2, la más segura hasta ahora, ha sido rota.

Investigadores de ciberseguridad han encotrado varias vulnerabilidades en la gestión de las llaves dentro del núcleo del protocolo WiFi Protected Access II (WPA2) que podrían permitir un ataque de tu red Wi-Fi y pudiera escuchar las comunicaciones de internet.

WPA-2 es un sistema de autenticación WiFi con trece años de edad, ampliamente usado para proteger las conexiones WiFi, pero este estándar ha sido comprometido, impactando entre todos los dispositivos WiFi (incluyendo tanto las redes caseras como las empresariales), así como las empresas de comunicaciones que los construyeron.

Esta vulnerabilidad la han llamado KRACK – Key Reinstallation Attack-, esta vulnerabilidad afecta a todos las redes WiFi modernas y puede ser malusada para robar información delicada como números de tarjeta de crédito, contraseñas, mensajes de charlas (whatsapp, skype), correos y fotos, entre otros.

De acuerdo a los investigadores, este descubrimiento trabaja contra:

Así que, si tus aparatos soportan Wifi, estarás afectado. Prácticamente casi todos los dispositivos (Android, Linux, Apple, Windows, OpenBSD, Mediatek, Linksys, y otros), estarían afectados.

Ojo, esta vulnerabilidad no ayuda al atacante a recuperar la contraseña de la WiFi, sino que permite desencriptar los datos WiFi de los usuarios sin craquear o conocer la contraseña de la red. (de modo que no, cambiar la contraseña de la WiFi no resuelve nada)

(información original encontrada en www.thehackernews.com)

Tienes otra buena razón para actualizar tu iPhone a iOS 11, ya que gal Beniamini, un investigador de seguridad de Google Project Zero, ha descubierto una vulnerabilidad (CVE-2017-11120) en el iPhone de Apple y otros dispositivos que usen el chip Wi-Fi de Broadcom y es endiabladamente fácil de explotar.

Más información en http://thehackernews.com/2017/09/apple-iphone-wifi-hacking.html