¿Tienes un iPod el cual murió el disco duro? Tenemos buenas noticias para ti..

Durante el tiempo que el iPod estuvo a la venta y fue objeto de deseo por muchos aficionados a la música, cuando éstos se estropeaban y no había un centro de Apple, la única alternativa era obtener las piezas a través de internet, y éstas tenían precios astronómicos. Las más habituales son el cambio de batería, disco duro y, debido a alguna caída, el cambio de pantalla y/o carcasa. Afortunadamente, todo estos componentes ya son bastante asequibles.

Si tu modelo de iPod aún tiene soporte en el servicio oficial, desde aquí te recomendamos que acudas a una tienda de Apple y realices el cambio del dispositivo. Pero si éste ya se encuentra descatalogado, tenemos algunas alternativas para poder seguir disfrutando de él.

El cambio del disco duro iPod por un SSD es una muy buena solución que nos permitirá mejorar la velocidad del dispositivo (si, en los iPods antiguos hasta el modelo classic (5G) ese disco era MUY lento, además de bastante delicado), y podremos zarandearlo todo lo que queramos, puesto que ya no tendrá partes móviles.

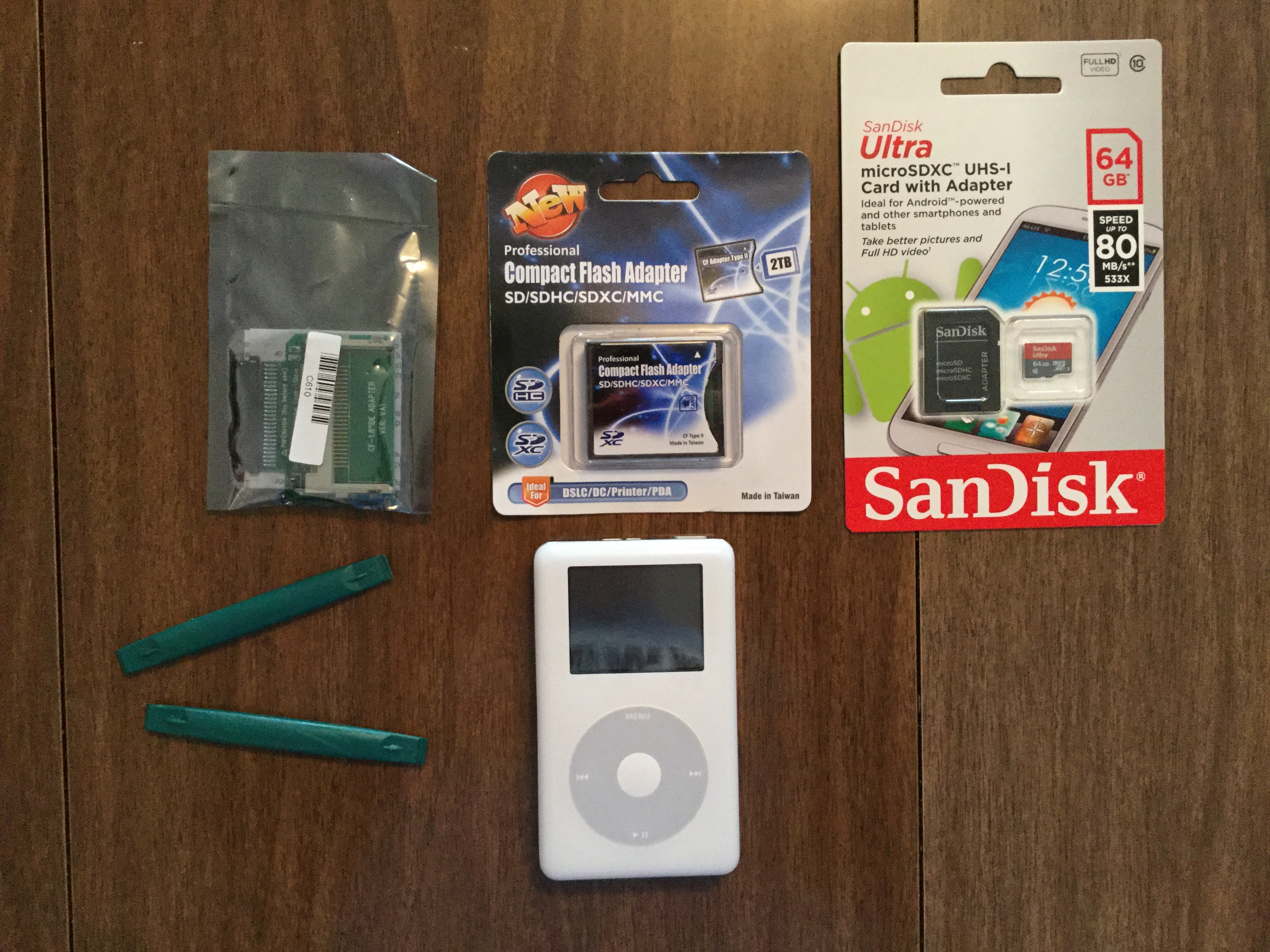

Para realizar el cambio del disco duro a SD necesitaremos:

1. Un adaptador de disco a Compact Flash

2. Un adaptador de Compact Flash a SD/MicroSD (o una tarjeta Compact Flash)

3. Una tarjeta SD o MicroSD (que sirva para nuestro adaptador CF-SD).

4. Una tarjeta que no uses, o un trozo de espuma muy fina (como la que lleva pegada el disco del iPod)

5. Una púa de guitarra

6. Una herramienta llamada «black stick». (la mejor es ésta de la marca Menda)

Un dispositivo al cual no le ves un solo tornillo de ensamblaje… ¿cómo lo podemos abrir? Pues aunque no lo creas, va mediante presión. La carcasa de PVC posee un montón de pestañas en los laterales que realizan la función de acoplamiento. Para abrirlo hay que dotarse de mucha paciencia y ánimo, además de precaución: hay una pequeña y delicada faja de datos en uno de los lados (concretamente en el lado superior izquierdo), que si la rompemos nos quedamos sin audio en la clavija de auriculares, además de poder o no desbloquear el dispositivo. OJO! Jamás usemos un destornillador, ni doblemos la carcasa metálica! Si usamos un destornillador, acabaremos dañando tanto el PVC como la carcasa posterior metálica. Lo mejor es ayudarse mediante una púa de guitarra, un «black stick» y mucha paciencia. Haciendo presión con los dedos acabará haciendose un hueco, y a partir de ahí, deslizando a los lados, conseguiremos que como por arte de magia se llegue a abrir (y manteniendo la presión).

Una vez abierto, podemos maravillarnos del ingenio de los hombres de 1 Infinite Loop: la sencillez de unos componentes para que todo funcione perfectamente.

En el modelo que hemos realizado la modificación, un iPod Photo de 4ª generación, hubo que recortar un poco el adaptador de disco a CF por uno de los lados del conector (concretamente, una pequeña pestaña en el lado derecho), para que éste pudiese encajar con el conector del iPod.

También recubriremos por debajo la placa de este adaptador con una tarjeta o una tira fina de espuma. La pegaremos a ésta con cinta de doble cara (sólo un poco). El motivo es proteger ambas placas, ya que el adaptador tiene una soldadura que roza con la placa y puede provocar fallos.

En los iPod posteriores, que llevan un disco SATA, es necesario un adaptador distinto, o puedes optar por una memoria SSD. Es muy importante saber qué iPod tenemos!

Hay dos columnas de pines que no van a quedar conectados. Nos sobran. Pero es muy importante saber cuáles son. De todos modos, una vez todo conectado, conecta el iPod al ordenador, sin cerrarlo, y verás que el adaptador lleva un LED. Si éste empieza a parpadear y ves que el iPod se monta en el ordenador, es que todo va bien. Comprueba que la rueda funciona y se desplaza, porque si no es así, posiblemente se haya soltado un poco el cable que comentamos al inicio, cuando abrimos el iPod. Con volver a colocarla correctamente debería volver a funcionar.

¡Volvemos a cerrarlo, y ya está!

(imágenes obtenidas de macrumors)

Este tutorial es válido para los modelos de iPod de 3ª y 4ª generación (hasta el iPod Photo). A partir del iPod Video (5ª gen), el proceso es bastante más complicado y delicado, especialmente abrirlo.

Es de sobra conocida la creencia que en Apple «no hay virus». Y si bien es cierto que muchos no hay, también hay que decir que otras variantes tipo malware, spyware, adware, etc… andan a sus anchas. y eliminarlas cuando infectan tu equipo no es nada fácil.

OSX/MaMi es uno de ellos. Se trata de un nuevo malware en macOS capaz de instalar un nuevo certificado raíz y secuestrar los servidores DNS, manipular el tráfico de Internet y redirigirlo a un servidor malicioso controlado por atacantes. De esta forma, un atacante puede robar datos confidenciales del dispositivo, incluidas las credenciales de inicio de sesión y las contraseñas. El malware denominado OSX/MaMi no es particularmente avanzado, pero modifica los sistemas infectados de forma persistente.

|

| OSX/MaMi y el Llavero de MacOS y los certificados |

En las últimas semanas han aparecido varias noticias en las web sobre problemas de seguridad informáticos, referente a keylogger.

¿Y qué es eso? Se trata de programas ocultos que registran lo que escribimos. Esta información la pueden almacenar en un archivo o bien enviarla a un tercero a través de la red.

Por otra parte, también existen programas que instalamos a propósito para registrar todo aquello que escribimos. Estos pueden ser herramientas de técnicos especializados que son necesarias por el motivo que se haya estipulado.

Como supondrás, si registra todo lo que tecleamos… también guarda nuestros usuarios y contraseñas. Si esa información se envía… voilá! ya tenemos la información necesaria para usurpar las cuentas de otra persona.

Vale. ¿Y cómo lo detecto?

Lo primero de todo, es muy importante tener un antivirus que se mantenga actualizado. Como en la actualidad, todos bien de la misma fuente de virus, lo único que nos hace decidir por uno u otro es el valor añadido que tengan.

Otras maneras es cuando en ciertas cuentas de correo, como las de Google o Yahoo, detectan un intento no autorizado de acceso a la cuenta desde algún lugar en el que no has estado. Entonces, deben correr las voces de alarma, y poner en marcha todas las herramientas posibles para detectarlo.

Algunas de las últimas alarmas han surgido precisamente por los drivers de grandes fabricantes, como Lenovo o HP. HP encontró un keylogger en los drivers de audio de su modelo Elitebook 840 G3, y recientemente se ha vuelto a detectar en más de 480 modelos de portátil.

Microsoft acaba de lanzar una actualización de seguridad de emergencia.

Esta actualización resuelve un fallo llamado CVE-2017-11937, por el cual alguien con mala uva podría controlar tu PC remotamente.

Este fallo afecta a un gran número de productos de Microsoft, incluyendo a Windows Defender y Microsoft Seguríty Essentials así cómo Endpoint Protection, Forefront Endpoint Protection, y Exchange Server 2013 y 2016, sobre equipos con Windows 7, Windows 8.1, Windows 10, Windows RT 8.1, y Windows Server.

Esta vulnerabilidad, la CVE-2017-11937, es un problema de corrupción de memoria, que es lanzada cuando el motor de la protección de malware escanea un complejo archivo para buscar cualquier potencial amenaza.

Este parche de emergencia llega días después que Microsoft haya desplegado su parche habitual mensual.

Recomendamos siempre mantener nuestros equipos actualizados. Esto evitará potenciales amenazas que, cuando se convierten en globales, nos recuerdan su importancia.

(artículo original escrito por Swati Khandelwal en thehackernews.com

El doodle de hoy te enseña a programar mediante un juego. Has de indicar al conejo cómo moverse para conseguir las zanahoras. https://g.co/doodle/2xnezh?ds=cl

Logo fue el lenguaje de programación educativo creado desde el M.I.T. (Instituto Tecnológico de Massachusets) por Symour Papert en 1968. Era una potente herramienta para el desarrollo de los procesos de pensamiento lógico-matemáticos. Para ello, construyó un robot llamado la “tortuga de Logo” que permitía a los alumnos resolver problemas.

Tras éste, surgió «Scratch», un sitio web también creado por el M.I.T. , el cual tiene su propio lenguaje con un manejo sencillo, el cual permite que sus usuarios puedan crear sus propias historias interactivas.

Hay otros lenguajes, pero todos ellos tienen un sencillo propósito: desarrollar las habilidades lógicas de los niños desarrollando herramientas conforme a sus intereses, y de ese modo, educarles en la informática.

Un problema que encuentro a menudo es compartir la información que vamos creando.

Es curioso, pero el concepto de red informática y compartir recursos es algo que no está nada asimilado entre los usuarios. Por lo que al final, el compartir archivos se acaba convirtiendo en una pesadilla para muchos.

He conocido casos de, su sistema de archivos y documentación está en el correo electrónico, por lo que necesitan ingentes cantidades de espacio para manejar los servidores de correo (pero resulta que esta opción es la más costosa).

Otros, que desconocen que se pueden compartir carpetas en los ordenadores, y los archivos se los pasan a través de discos, CDs o pendrives, y otras veces, por falta o mala información, se acaban comprando costosísimos sistemas.

Podríamos hablar largo y tendido sobre una red local, pero básicamente, es lo mismo que una red social como todas esas que usamos: los ordenadores tienen un nombre, y una vez los ingresamos en ellos, tienen un ID, o nombre de usuario, y pueden verse entre ellos.

En la actualidad, en cada casa tenemos redes locales.

Y a ellas están conectados nuestros smartphones, tablets, televisiones, luces, altavoces inalámbricos, cajas de TV digital, las propias televisiones con funcionalidad «smart», hasta la lavadora o la nevera pueden estar conectados!

Y a través de ese aparato llamado router, que nos instala el operador telefónico, nuestra propia red tiene conexión con otras redes, y a ese conjunto se le llama Internet.

En nuestra propia casa, tenemos 2 modos de conectarnos a nuestra red local: por cable o vía inalámbrica. En una configuración básica, da igual cómo te conectes, que todos estarán en el mismo grupo. En el trabajo, es básicamente lo mismo.

Uno de los métodos de almacenamiento hasta ahora, cuando los discos duros estaban llenos, es usar discos externos.

Es un buen método de almacenamiento y transporte, sobre todo cuando el espacio en los ordenadores se agota, pero lo que podemos hacer es compartir esa información, para que todos los dispositivos puedan acceder a él.

En los ordenadores, lo tenemos muy fácil. Tan sólo hay que pulsar en el botón «Compartir».

En Mac hay que ir a preferencias del sistema, y encontrar el icono Compartir.

En Windows, pinchar desde cualquier carpeta, y con el botón derecho, seleccionar el apartado «Compartir».

Estas unidades compartidas, cuando deseas acceder desde otro ordenador, has de buscar en la red de ordenadores, el nombre del ordenador, abrirlo, y verás la carpeta compartida.

Si la deseas ver permanentemente, en Windows puedes asignarla como «unidad de red», y conectarla cada vez que enciendes el ordenador. (nota, si el otro ordenador no estuviera encendido, no podrías acceder a su contenido).

Las famosas unidades V:, W: T: o Z:, que ves en el ordenador de la oficina, son en realidad unidades de red.

En las empresas, hasta ahora el almacenamiento se realizaba en servidores físicos, con copias de seguridad regulares, o bien discos duros que, conectados mediante un cable de red, tienen un pequeño sistema operativo y permiten esta posibilidad.

Desde hace tiempo, existen los llamados Sistemas en la Nube, que permiten servicios de diversa índole, como el que nos ocupa.

Seguramente habremos oído de Dropbox, OneDrive, Box, Google Drive, Amazon Cloud Drive… etc…

Todos ellos tienen su versión para negocios, con distintas particularidades.

Algunas de ellas, sincronizan los archivos entre nuestros equipos, o podedemos acceder a los mismos a través de la web.

Esto está bien para algunas situaciones, aunque tiene el lastre que ocupa espacio en dos lugares a la vez. ¡Al final no sabes dónde tienes la última versión!

OneDrive de Microsoft o Box básicamente funcionan igual, por lo que nos encontramos con el mismo problema.

La tendencia actual es contratar servicios en la nube.

Éstos nos permitan tener un servidor de archivos virtual, con servicio de backup integrado. Lo cual nos permite acceder a nuestros datos desde cualquier sitio y con seguridad.

Además, el coste final de almacenamiento acabará estando (solución completa), inferior a la compra de un equipo físico.