Uno de los problemas por los que más nos suelen llamar nuestros clientes es cómo pueden ampliar o mejorar la red inalámbrica de la casa, ya que no llega a ciertos puntos, o se ralentiza mucho, etc…

Salvo casas de antigua construcción, donde los ladrillos son sólidos, el cual dificulta muchísimo la propagación de la señal inalámbrica, en las casas de nueva construcción, pese a los tabiques, no es muy difícil propagar una señal inalámbrica.

Sin embargo, la instalación de los routers en sitios no convenientes es lo que nos provoca muchos de los problemas habituales.

| Su rango de alcance es de hasta 400m2, es muy sencillo de instalar y garantiza que los miembros de tu familia puedan realizar cualquier tipo de actividad en la casa sin detrimento de la velocidad. Además, quedan muy discretos entre la decoración. También hay una versión en negro. |

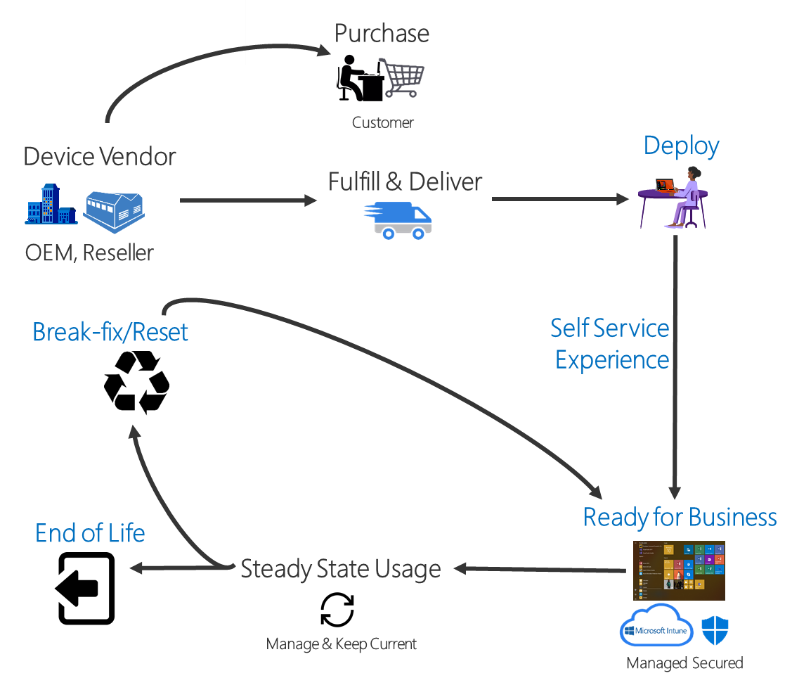

Cuando compras un equipo para empresa, generalmente viene con una licencia de Microsoft Windows incluída con el equipo. Sin embargo, una vez llega al departamento de IT, es necesario reinstalarlo de nuevo con una imagen adecuada a los requisitos y el software corporativo, para así unificar todos los equipos de todos los empleados en una empresa.

Gracias a Microsoft SCCM y sus Deployments, este proceso podía realizarse a través de la red y de forma «automatizada», aunque es necesario preparar tanto los drivers de los distintos modelos de nuestro parqué informático, como eliminar el disco y volver a instalar el sistema operativo.

Microsoft ha presentado Autopilot, una nueva forma de despliegues basada en la nube (Azure) que, aprovecha el sistema operativo por defecto instalado en el equipo, configura según nuestros requerimientos, tales como: aplicaciones, cambio de licencia, unión al directorio activo, cuenta de usuario… y lo asocia además al usuario que vaya a usarlo, de tal modo que cumplimos dos aspectos de una vez: registro de inventario e integración con el parqué.

Básicamente (y hago copy-paste de la web de microsoft: sus características son éstas:

Modo controlado por el usuario: Facilita a los usuarios finales la configuración de nuevos dispositivos, sin requerir la intervención del departamento de TI, gracias a Windows Autopilot.

Modo autoimplementable: Implementa Windows 10 en un quiosco multimedia, en la señalización digital o en un dispositivo compartido sin apenas necesidad de interacción.

Soporte para dispositivos existentes: Implementa con facilidad la versión más reciente de Windows 10 en dispositivos existentes, con aplicaciones ya instaladas y perfiles sincronizados para que los usuarios puedan continuar trabajando de inmediato.

Atención al detalle: Permite que los partners o el personal de TI realicen un aprovisionamiento previo de dispositivos con Windows 10, para que estén completamente configurados y operativos a nivel empresarial para las organizaciones y los usuarios.

Restablecimiento de Windows AutoPilot: Quita archivos personales, aplicaciones y opciones, y vuelve a aplicar la configuración original del dispositivo, todo ello sin dejar de mantener su identidad en Azure AD. Resulta ideal para readaptar un dispositivo para otro usuario.

Página de estado de inscripción: Asegúrate de que los dispositivos estén completamente configurados, cumplan con las directivas y estén protegidos antes de que los usuarios puedan acceder al escritorio.

A continuación, puedes ver un vídeo sobre cómo funciona.

Puedes encontrar más información en los siguientes links:

https://docs.microsoft.com/es-es/windows/deployment/windows-autopilot/windows-autopilot

https://www.microsoft.com/es-es/microsoft-365/windows/windows-autopilot

En Yoince podemos ayudarte con estas soluciones. Rellena nuestro formulario de contacto y consúltanos!

Teletrabajo se denomina al hecho de poder trabajar desde casa, con las «mismas» características que hacerlo en la oficina.

Para ello, nuestro puesto de trabajo ha de constar de:

1. ordenador portátil

2. línea de teléfono

3. acceso a la red corporativa

Básicamente, éstas son las tres características principales e indispensables. Algunos quizás precisen de una impresora, o no necesiten de una VPN ni del teléfono fijo, pero son los más comunes en configuración.

En Yoince podemos ayudarte para encontrar la solución más adecuada a tus necesidades: Servidor VPN, acceso VoIP, configuración del portátil… Contacta con nosotros.

La limpieza de los equipos informáticos es algo que no tendemos a realizar.Sean portátiles o sobremesas, por regla general no solemos preocuparnos hasta que su rendimiento baja o los ventiladores hacen mucho ruido.

A menudo, cuando revisamos los equipos, siempre se encuentra polvo acumulado en los conductos de ventilación, o entre las aspas de los ventiladores.

Antiguamente, que se acumulase polvo no era algo muy importante, ya que los procesadores no tenían mucha potencia y no existían partes móviles. Tan sólo se necesitaba que estuviese en un lugar donde pudiese circular el aire era suficiente.

Desde la entrada de procesadores como los intel Pentium, donde su potencia y la alta disipación de calor crearon la necesidad de añadir disipadores y ventiladores para su refrigeración, ha vuelto a los ordenadores más exigentes en este aspecto.

Un entorno lleno de polvo y virutas lleva a que los conductos de ventilación, especialmente en portátiles, se llenen por dentro de polvo. Este polvo se acaba impregnando en los ventiladores de disipación, además de recubrir casi todos los componentes del equipo. La consecuencia es que el ordenador se caliente más fácilmente, y por seguridad, acaba reduciendo su potencia o velocidad. Ordenador más lento, menos productividad.

Los humos, como los del tabaco, o de la cocina, como la grasa, también arrastran sustancias y partículas que se acaban impregnando a los componentes internos, pudiendo ocasionar cualquier tipo de incidente. En el caso del tabaco, es especialmente dañino ya que contiene alquitrán, entre otras cosas, que al enfriarse y mezclarse con el polvo acaban formando una capa casi imposible de limpiar.

Por un lado, mantener un orden y limpieza dentro de nuestro entorno de trabajo. Si es bueno para nosotros, es bueno para tu ordenador!

Si, no te queda otro remedio, te recomendamos «aísles» tu equipo. Para ordenadores de sobremesa y portátiles, hay marcas que venden filtros para los conductos de ventilación para así evitar que el interior del equipo se llene de polvo. Marcas como Silverstone, Demciflex, o DustEnd son tus aliadas para llevar a cabo este desempeño.

Si tienes un Mac, también te puede ocurrir (he visto casos de Mac Mini hasta con cucarachas dentro que precisaban desinfección), además, es un motivo para anular la garantía del producto, por lo que es mejor mantenerlo en un entorno limpio.

Por supuesto, basta decir que si estás interesado, en Yoince podemos realizar esta instalación, así como localizar el material que más te convenga y asesorarte.

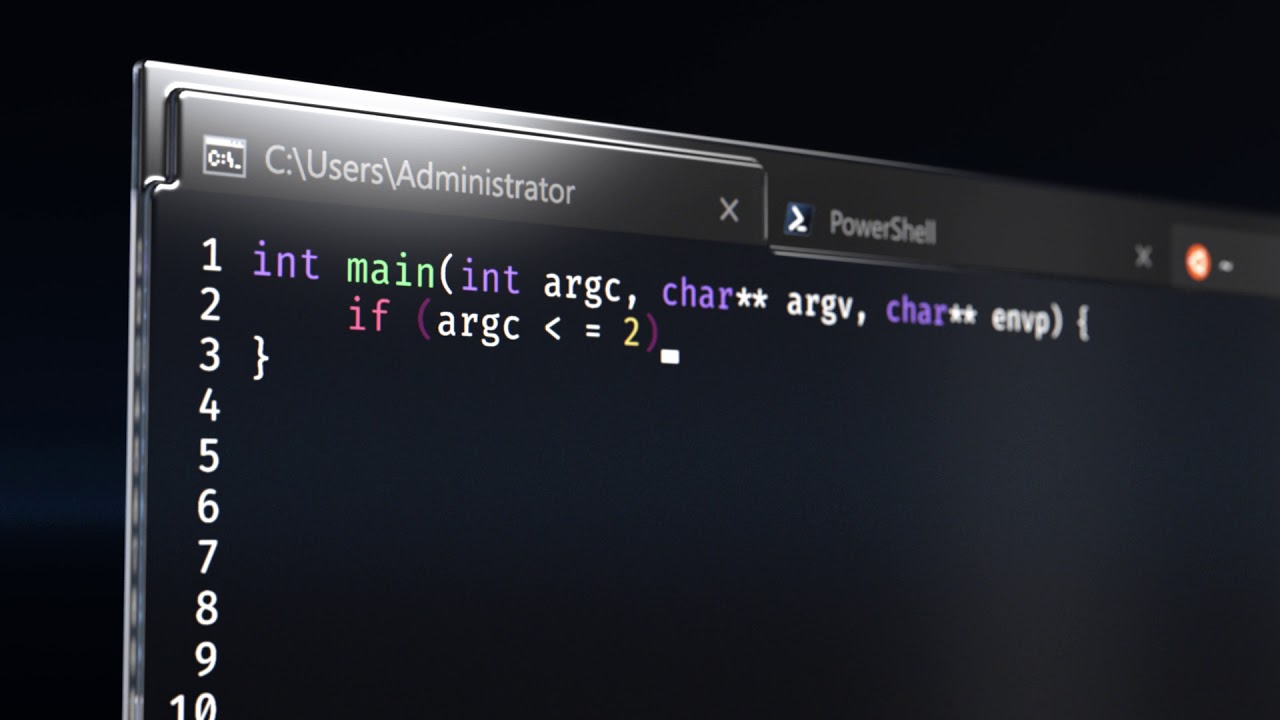

Pues sí, en Microsoft están desarrollando un nuevo intérprete de comandos, que sea más versátil que el que tenemos actualmente (que por cierto, en la última versión ya admite comandos de copiar y pegar con el teclado!), además de pestañas.

Si eres un usuario de aquellos que sólo ha conocido el entorno gráfico, quizás esto no sea significativo para ti, pero si te interesa crear «scripts» para automatizar ciertas tareas o tienes tantos años que tu primer PC funcionaba con DOS, entonces sabrás de lo que hablo cuando digo esto.

El proyecto, que es de código abierto y disponible en GitHub, en su última versión ya permite las pestañas y poder ejecutar diversos «shells»: el de NT, powershell o incluso el bash que podemos añadir a Windows 10.

Lo puedes descargar desde la misma Microsoft Store o bien desde GitHub.

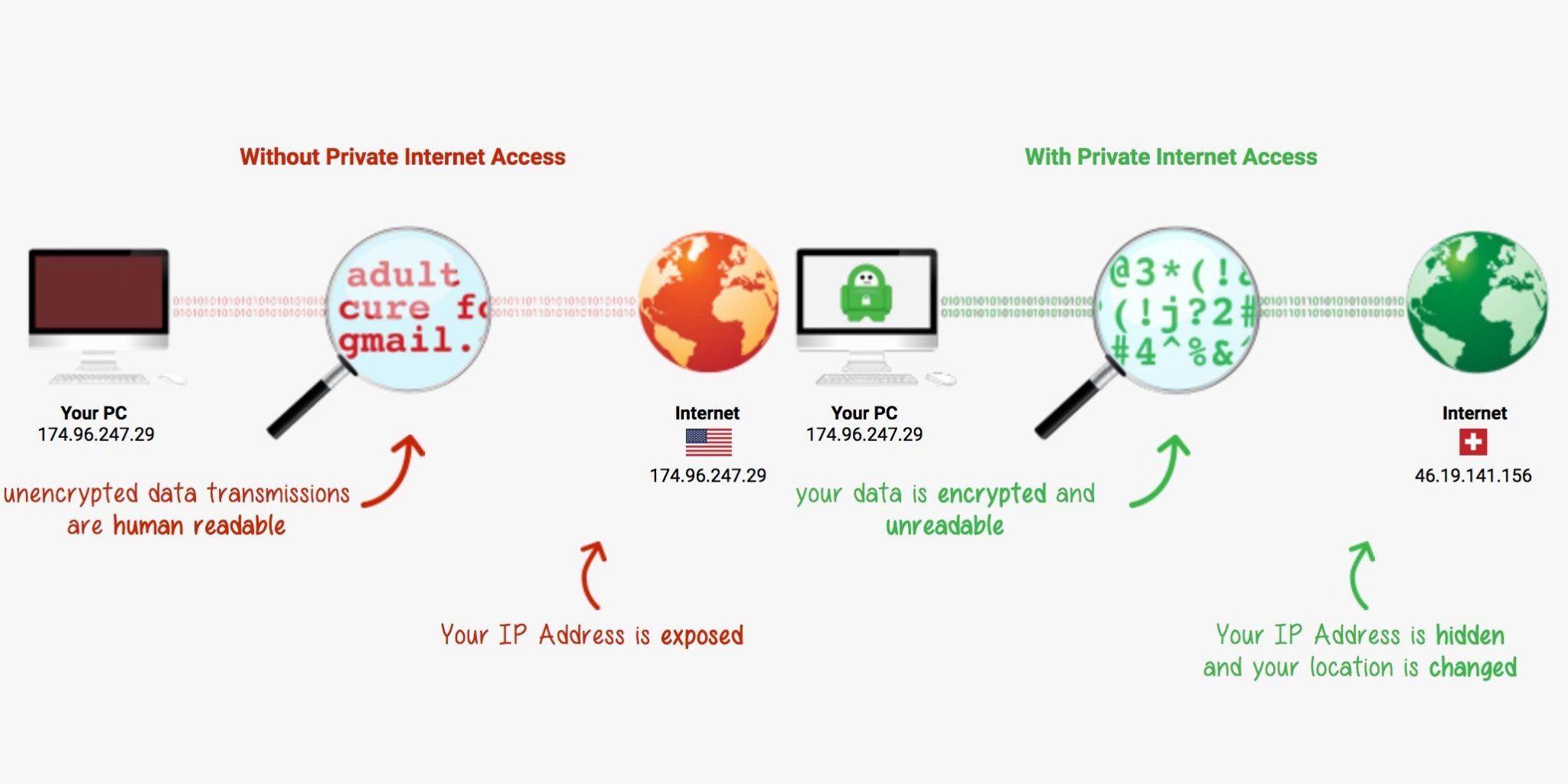

En muchos lugares del mundo, el acceso a todos los contenidos que ofrece Internet no es posible ya que se han impuesto restricciones por parte de los Gobiernos o los dueños de los contenidos audiovisuales que impiden, por ejemplo, acceder a una determinada página web o ver un evento deportivo.

Esto es posible ya que, en la organización existente en Internet, hay rangos de direcciones IPs asignados a cada país (podríamos extendernos en cómo está organizado Internet, pero con este enlace de la wikipedia podréis resolver vuestras dudas), para así poder «geolocalizar» la procedencia de una petición de acceso. También muchos de los proveedores de internet obtienen datos mediante nuestra IP de conexión, por lo que, para poder

Para poder acceder a contenidos restringidos por los países, han ido apareciendo y siendo más populares, proveedores de acceso VPN. Éstas son las siglas en inglés de Virtual Private Network, o lo que es lo mismo, Red Privada Virtual.

las VPN son muy usadas para acceder a la red corporativa de la empresa en la que trabajamos, de este modo accedemos a todos los recursos que tengamos disponibles. En el caso que nos ocupa, una vez conectados, la IP por la que salimos a internet será la que tenga la propia red de la que forma parte la VPN. De ahí que podamos realizar «el salto» para poder accceder a contenidos de otro lugar.

Otra de sus ventajas es la encriptación: generalmente, estas conexiones suelen llevar algún tipo de encriptación, por lo que nuestras comunicaciones estarán más a salvo de posibles rastreadores («sniffers») de paquetes de datos.

Una vez que se han popularizado los portales de contenidos como Netflix, HBO, etc, muchas voces surgieron para protejer los intereses comerciales de los derechos adquiridos en el pasado por la exclusividad o emisión de los mismos, por lo que hace pocos años la Unión Europa tuvo que intervenir para que, en estas plataformas, independientemente de donde estemos en Europa, sólo podamos ver los contenidos del país en el que realizamos el alta. Además, los propios proveedores pusieron restricciones a los trucos que tenían los usuarios (como cambio de DNS, proveedores de VPN), para impedir el acceso a contenidos fuera del país de origen.

Si, aún sigues interesado en explorar esta opción, puedes probar con algunos de estos proveedores: NordVPN, ExpressVPN, o GooseVPN. Hay muchos más, y el que escojamos dependerá de los servicios o ubicación que más nos interese. En todos ellos será necesario crear una cuenta de usuario y descargar un software con el que realizar la conexión.

Y, por supuesto, si necesitas más ayuda y asesoramiento, puedes ponerte en contacto con nosotros para asesorarte mejor o realizar tu conexión.