Así se denomina técnicamente a las comunicaciones recibidas con suplantación de identidad con fines fraudulentos o de extorsión.

Esta semana damos la advertencia sobre el phishing en torno al BBVA. El correo ha podido evitar los filtros anti spam tanto del servidor como del correo electrónico.

Vamos a analizarlo más detalladamente, para así poder identificarlos mejor y evitar que nos suplanten la identidad, con las malas consecuencias que ello trae:

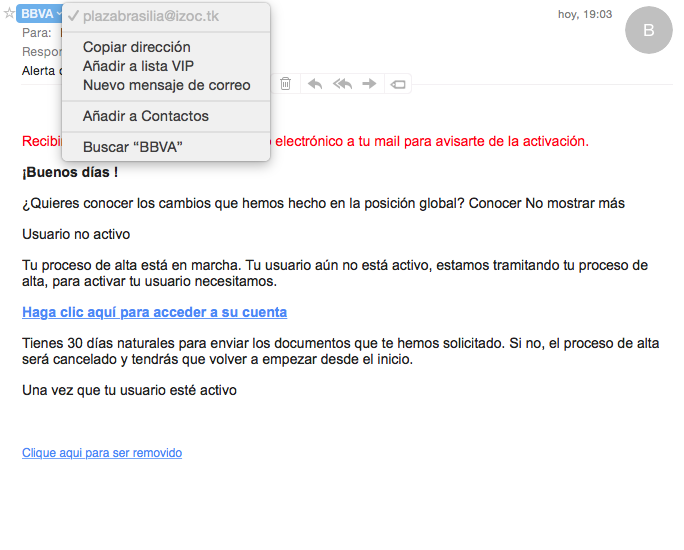

Como podéis ver, el remitente realmente tiene la dirección plazabrasilia@izok.tk. ¿Esto qué significa? Sencillamente, el correo no proviene de una fuente fideligna. De hecho, según nos indica Wikipedia, tk es el dominio de nivel superior geográfico (ccTLD) para el archipiélago neozelandés de Tokelau. Claramente, una acción de phishing.

Si analizamos el texto, no tiene mucho sentido: cambios en la posición global / Conocer No mostrar más, no tiene sentido alguno. Nos llama la atención que el proceso de alta no está activo. Como véis, hay ciertas palabras clave que consiguen llamar nuestra atención y, si estamos despistados y no sabemos muy bien cómo el Banco nos envía los correos, en un vistazo rápido y sin fijarnos, quizás podríamos caer. Estas mismas características son las que no deben hacer sospechar de él.

Además, comprobamos que hay dos enlaces sospechosos. Uno de ellos nos indica que pinchemos ahí, y otro que nos elimina la suscripción. Analicemos los enlaces.

El primero es el peor de todos: «ec2-18-196-84-109.eu-central-1.compute.amazonaws.com/scccccc/?em=meas052332@maianosa.com&key=asdxczx2c13zxc1zxc». Realmente nos lleva a una dirección que ni por asomo es propiedad del Banco, sino que está alojada en Amazon, a través de una cuenta llamada meas052332@maianosa.com. Definitivamente, esto es un phising en toda regla.

El siguiente enlace no tiene desperdicio: «sistema.izoc.com.br:8085/plazabrasilia/unsubscribe.php?M=10775&C=ff0172d03df8b0f58a590374b0b5be95&L=1&N=194». Aparentemente nos lleva a un servicio para eliminarnos, pero probablemente tan sólo sea una treta para confirmar nuestra dirección electrónica.

Como aconsejamos a todos nuestros clientes, NUNCA fiarse de correos que no hayamos solicitado antes. Siempre, por precaución, comprobar el verdadero remitente y/o la dirección real de correo electrónico, y antes de abrir cualquier enlace, basta con copiar el mismo y pegarlo en el bloc de notas o cualquier editor de texto para comprobar hacia dónde lleva realmente esa dirección.

Tengamos siempre mucho cuidado cuando pinchamos en enlaces, existen tanto correos como páginas webs que tratan de suplantar la identidad de una tienda, un banco, lo que sea, con tan de conseguir nuestro usuario y contraseña.

En los últimos meses hemos recibido llamadas de clientes, los cuales indican que les ha llamado un señor que dice ser de Microsoft indicando que tiene un gravísimo problema de seguridad y que tienen que seguir unos pasos para resolver ese problema.

Revisando en la web de Microsoft, existe este artículo donde son conscientes de este problema y nos indican consejos a tomar en cuenta.

Desde nuestra experiencia, aquellos que han hecho caso de los consejos de la llamada, han visto cómo su ordenador se ha vuelto inusable ya que no paran de saltar páginas de publicidad constantemente, haciendo inútil el ordenador.

El proceso, como dice la web de Microsoft, es:

Los estafadores pueden llamarte directamente a tu teléfono y aparentar ser representantes de una empresa de software. Incluso puede suplantar el identificador de llamada para que muestre un número de teléfono de soporte técnico legítimo de una compañía de confianza. A continuación, pueden solicitarte instalar aplicaciones que les proporcionen acceso remoto a tu dispositivo. Usando el acceso remoto, estos experimentados estafadores pueden falsificar la salida normal del sistema, haciendo aparecer signos de problemas.

y sus consejos (al igual que el nuestro) es:

La seguridad en Internet es cosa de todos.

Como en el mundo real, en la Gran Red existen personas o colectivos cuyo uso de la red consiste en tratar de engañar a otros para obtener un lucro a base de engaños. Suelen tener un montón de técnicas para llegar a sus objetivos, y en algún momento, hemos recibido uno u otro correo sobre ello.

Cada año, en las noticias leemos sobre casos de estafa o el aumento exponencial de éstas. El perjuicio tanto para personas como para autonómos o pequeñas empresas es enorme, ya que existen varios tipos de engaños, timos o fraudes en internet, que van desde el correo electrónico hasta el secuestro de tus datos encriptádolos.

La mejor herramienta para evitarlos es conocer cómo detectarlos.

En la web de la Guardia Civil, podemos leer un buena descripción de casi todos ellos:

Estafas de pago por anticipado; la víctima es persuadida de adelantar dinero con la promesa de obtener una mayor ganancia posteriormente.

Timos de compra online:

Una página web anuncia un coche de alta gama. El vendedor afirma que no puede realizar la transacción porque normalmente no está en el país pero ofrece que un conocido suyo traslade el vehículo previo pago de dinero. El coche no existe y no se entregará nunca. La misma estafa puede tener por objeto cualquier bien o servicio (no necesariamente vehículos)

Estafas sentimentales, amorosas o de romance:

El estafador usa un servicio de citas online o de mensajería instantánea demostrando interés sentimental en la víctima y a veces enviando fotos de una persona atractiva (nunca del estafador). Una vez ganada la confianza propondrá encontrarse pero pedirá dinero con la excusa de pagar el avión, hotel, etc. También puede aducir problemas de salud o estar bloqueado en un país extranjero. También puede decir que dispone de información privilegiada que da acceso a una inversión altamente rentable. En cualquier caso siempre necesita dinero para evitar algún problema.

Extorsiones: Hitmen, amenazas, bombas… :

Un “hitman” es un “asesino a sueldo”, un “matón” o un “gangster”. La estafa consiste en que el presunto hitman nos dirá por correo electrónico que un compañero, rival, competidor etc. le ha ofrecido asesinarnos, pero que él declinará la oferta si le ofrecemos una cantidad igual o superior. Incluso puede ofrecerse para eliminar a su cliente. Otra variedad es amenazar con un secuestro o una agresión o afirmar que se le ha ofrecido colocar un artefacto explosivo, etc. En cualquier caso siempre propone desistir en su empeño si se le ofrece una cantidad superior.

Estafas de caridad:

El estafador suplanta una organización de caridad solicitando donaciones para catástrofes naturales, ataques terroristas, enfermedades o para atender a una madre o hijo enfermos. Pueden llegar a usarse logotipos de organizaciones prestigiosas. Han sido frecuentes bajo los pretextos del huracán Katrina, el Tsunami de 2004, la lucha contra el cáncer, el SIDA, etc.

El estafador suplanta una organización de caridad solicitando donaciones para catástrofes naturales, ataques terroristas, enfermedades o para atender a una madre o hijo enfermos. Pueden llegar a usarse logotipos de organizaciones prestigiosas. Han sido frecuentes bajo los pretextos del huracán Katrina, el Tsunami de 2004, la lucha contra el cáncer, el SIDA, etc.

Ofertas falsas de trabajo:

Si ha ofrecido su currículo en varios sitios de Internet es posible que los estafadores hayan recabado sus datos. La estafa consiste en ofrecerle un puesto de trabajo, previo pago, con unas condiciones salariales muy buenas que no son reales puesto que el trabajo ni siquiera existirá.

Oportunidades de negocio / Trabajo desde casa:

Similar al anterior. Se ofrecen grandes rendimientos o trabajos muy rentables. Siempre se pide una cantidad por anticipado en concepto de permisos, compra de material, etc. En las modalidades más modernas de la estafa se llega incluso a crear una página Web con toda la apariencia de ser una auténtica organización que ofrece realmente el negocio o trabajo.

Fraudes de Tarjeta de Crédito:

Consiste en crear sitios Web, aparentemente auténticos, de venta de bienes inexistentes o de valor inferior al real, de entradas de conciertos falsas, espectáculos, eventos deportivos (por ejemplo, en 2008, a través de una página Web aparentemente legítima se estafaron más de 50 millones de dólares en entradas falsas para las Olimpiadas de Beijing). El pago se realiza mediante tarjeta de crédito.

Phishing:

Muy parecido al anterior pero normalmente se realiza a través del correo electrónico o servicios de mensajería instantánea. Se intentan obtener datos sensibles de la víctima, no sólo de tarjeta de crédito sino también claves y nombres de usuario para suplantar su identidad en entidades de crédito y tener acceso a cuentas de correo legítimas desde las que continuar la estafa. Normalmente el funcionamiento consiste en el envío masivo de correos electrónicos (Spam) simulando proceder de una entidad bancaria o de pago por Internet utilizando muchas veces sus logotipos o gráficos originales, y solicitando verificar o confirmar la información de la cuenta de que se dispone en esa entidad.

Pharming:

Es una variante del anterior; los timadores buscan vulnerabilidades informáticas en sitios Web auténticos para poder direccionar las visitas que se realizan a éstos hacia sus propias páginas Web desde las que obtienen la información de las víctimas.

Asimismo, también nos aconseja una serie de buenas prácticas y en caso que «caigamos», cómo actuar:

No ofrezca sus datos bancarios por la Red.

No se fíe de las notificaciones del banco por la Red.

No instale aplicaciones dedicadas a intercambio de archivos si no conoce completamente su funcionamiento.

No abra los mensajes ni archivos adjuntos de remitentes desconocidos.

No abra los mensajes cuyo asunto contenga datos extraños.

No responda a aquellos mensajes que soliciten su información personal (como nombres de usuario y contraseñas, números de la seguridad social, números de cuenta o tarjeta de crédito…)

No haga clic en los enlaces que aparecen en las ventanas emergentes que no haya solicitado.

Cuando navegue por Internet no facilite su dirección de correo o información personal a las páginas web sospechosas que se lo soliciten.

Realice análisis de su equipo con frecuencia.

Use al menos dos direcciones de correo: una dirección de correo para contactar con sus conocidos y una segunda dirección para utilizar en los formularios de aquellas páginas que solicitan un e-mail para poder acceder a su contenido.

Si ha sido víctima de un delito, fíjese en todos los detalles que puedan ayudar a identificar al estafador.

Llame a la Guardia Civil o a la Policía cuanto antes, tratando de darle toda la información posible respecto al suceso.

Prepare toda la documentación que pueda ser útil.

Recuerde formule denuncia.

Cuando recibimos estos correos, por muy aparantes y reales que nos parezca, debemos fijarnos en una serie de detalles como:

la dirección del correo electrónico del remitente, y en algunos casos, la dirección a la cual respondemos. en la mayoría de los casos el dominio o no concuerda en absoluto o es ligeramente distinto (por ejemplo, el nombre del dominio mal escrito o con guiones o caracteres)

Una buena prueba es, comprobar si esa web tiene página web y, en caso que exista, comprobar cómo es. A veces se puede dar el caso que son unas falsificaciones tan auténticas que sólo se pueden distinguir en la forma en que están hechas. En otras, aparece el directorio raíz y sólo se ven una serie de carpetas en el servidor.

Cuando los correos tienen un enlace web, incluso a una supuesta dirección de correo electrónico, o documento, podemos clicar con el botón derecho y copiar dirección para después pegarla en un editor de texto, como notas, textedit, notepad, para así comprobar el enlace. En la mayoría de los casos, resultan extremadamente sospechosos.

Si, alguien le pide el número de teléfono y la cuenta del banco para realizar una compra venta en un portal de compra entre particulares, mucho cuidado, porque pueden intentar usurpar su identidad. Siga las normas del portal que esté utilizando. Recuerde que hay formas de pago como pago contra reembolso que funcionan muy bien. (o aplicaciones como Paypal o Twyp)

Si alguien que dice ser de una institución, como un banco, le indica una dirección de correo personal, desconfíe totalmente.

Instale en su sistema informático sistemas de Firewall, o seguridad en la red. Existen multitud de opciones que pueden bloquear las páginas web susceptibles de ser engaños. Es más fácil desconfiar de un portal que al intentar acceder nos presente «pasos» que escalar a uno que entramos directamente.

Los clientes de correo electrónico (Apple Mail, Outlook), suelen tener filtros de spam. Suelen ser potentes, pero también precisan de nuestra ayudar para discernir qué correos queremos y cuáles no.

Google tiene un buenísimo sistema antispam en gMail. Puede convertir sus cuentas de correo a cuentas de Google Business y poder usarlas igual que gMail, conservando su dominio de correo electrónico.

Los años no pasan en balde, ni tampoco las actualizaciones del sistema operativo. Aquel ordenador que compramos y que inicialmente iba tan bien, le hemos ido instalando actualizaciones de sistema, aplicaciones de reciente lanzamiento, y aquel veloz compañero ahora nos desespera porque cada dos por tres nos aparece el dichoso circulito azul o el paraguas de colores. En definitiva, el ordenador va lento, ¡Soluciones, por favor!

La clave de todo es ver dónde está el problema:

Es porque necesitas más memoria RAM. En la memoria RAM es donde se cargan los programas que iniciamos: a más memoria, más programas abiertos.

Si, nos empezamos a quedar escasos, entonces los sistemas operativos tienen a tirar de una «cache de memoria en disco», pero claro, los discos, siempre son más lentos que la memoria RAM, y de ahí la razón de por qué se ralentiza todo. No hay más.

¿La solución? Si tu ordenador lo permite (ya hay algunos que no se pueden ampliar, como los portátiles de Apple, debido a su miniaturización) es comprar módulos de memoria para poder ampliar la misma. Es cuanto la dobles, tu ordenador volverá a funcionar con más «alegría».

En cuanto lo enciendes, cada vez que quieres iniciar algo, te desespera lo lento que va. ¡Si sólo lo compraste hace dos años! Además, con el sistema operativo anterior, iba muy bien.

En décadas anteriores, cuando el ordenador no iba cuando actualizabas el sistema operativo, la solución era drástica: había que cambiar de ordenador. Nuevo procesador, nueva caja, nuevo todo. Los tiempos han cambiado afortunadamente, y cualquier procesador tiene potencia suficiente para realizar las tareas más comunes, por muchos años que puedan tener. El gran problema de los sistemas operativos actuales se llama acceso a disco.

¿Y por qué? Porque cada vez cargan más librerías, realizan más tareas «comunes» que lo que acaban haciendo es estar accediendo a disco continuamente. Y ahí comienzan nuestros cuellos de botella.

En todos los sistemas operativos puedes ver unas gráficas de rendimiento, y una de ellas es el acceso a disco. Si ves que está al 100%, pueden ser una gran cantidad de factores los que pueden causar el problema, pero al final el culpable es el mismo: el disco duro es lento.

La solución más rápida ahora mismo es reemplazar nuestro disco duro por un disco de estado sólido (SSD). No sólo le daremos una segunda juventud al ordenador, sino que mejorará el rendimiento en general. ¡Te sorprenderás lo bien que va!

Muchas veces no es necesario realizar nada, pero sí que hemos advertido que el ordenador va más lento, bien por algo que hayamos instalado, bien por comportamiento anómalo. Entonces es cuando es necesario hacer limpieza del sistema operativo, comprobar qué arranca en el inicio, qué tenemos instalado, revisar las actualizaciones del mismo, y mantenerlo limpio. Otras veces (auque ya no es tan frecuente) revisar cuántos antivirus tenemos instalados, porque si ambos están accediendo a disco a la vez, lo único que conseguimos es ralentizar todo en general.

Como ves, no hay una única solución, y al final y la más recurrente es, que pasados unos años, nos vemos en la búsqueda de nuevo de un nuevo equipo con el que seguir trabajando. Dependiendo de la inversión inicial nos puede durar más o menos años.a solu

YOINCE analiza y ofrece soluciones personalizadas para recuperar y/mejorar el rendimiento de tu pc, Mac o portátil. Diagnóstico gratuito y soluciones en tu domicilio, taller, oficina o en remoto.

Cambiar la tarjeta gráfica de un ordenador de sobremesa es, junto las ampliaciones de memoria, una de las tareas más sencillas de realizar, del mismo modo que lo es conectar cualquier tarjeta interna.

Esto es una sencilla guía para la instalación de la misma.

Cuando las tarjetas gráficas comenzaron a demandar más ancho de banda, en las placas base estableció un zócalo independiente para la conexión de las mismas llamado AGP. Posteriormente salieron unos canales derivados llamados SLI que amentaban la velocidad de AGP, pero al final se ha vuelto a estandarizar y utilizan el mismo que el resto de componentes, PCI-E. por lo general, utilizaremos el que está diseñado para ello en la placa base, que suele ser el que está más cerca del procesador (o como lo llamamos muchos, el primer zócalo) ¿por qué? Porque es el que suele tener más espacio.

Hay que tener también en cuenta cómo es tu tarjeta gráfica que vas a instalar. En la actualizad, muchas ocupan dos slots (o ranuras), por lo que has de verificar primero si tendrás sitio suficiente para instalarla.

Suponemos que todo lo tenemos ya listo para comenzar con el proceso: hemos sacado la tarjeta gráfica de la caja, la hemos visto embebelesados por lo bonitos que son esos dos ventiladores que lleva con el gran disipador, y hemos contado todas las conexiones posibles que tiene: display port, hdmi, vga, hdmi…

En fin, ¡manos a la obra!

Instalar los drivers.

lo primero de todo es instalar los drivers. Al fin y al cabo, si no los instalamos primero, ¿cómo vamos a poder ver algo? No es algo muy preocupante si tras instalarla seguimos usando la gráfica integrada, pero así ahorramos tiempo. Una vez instalados, en vez de reiniciar, apagamos el ordenador y sólo desconectamos los cables exteriores. Si tienes espacio suficiente, con desconectar el cable del monitor y el de alimentación es suficiente.

Abrimos la caja.

Con un destornillador, levantando la pestaña… cada caja es un mundo. por lo general, la tapa ques has de abrir es la que está más lejos de los conectores, ¿por qué? porque en la que está más cerca está la placa, y si abres ésta, te encontrarás con la estructura de soporte de la placa base.

Análisis del interior.

además de una maraña de cables sueltos, analizaremos lo que vemos: un ventilador gigante con un disipador debajo que corresponde al procesador, los zócalos de los módulos de memoria, y una hilera de zocalos pegados a la parte trasera. Ahí veremos uno de ellos, el más pegado al procesador, que además puede ser de color distinto al resto. Ese es el que usaremos.

Quitaremos la/s tapita/s pegada al exterior, pueden ir a presión, con click, o con un tornillo de sujección.

Tomaremos la tarjeta gráfica SIN TOCAR LOS CONECTORES con las manos (si tienes guantes de nitrilo, de esos azules, mucho mejor) y encajaremos firmemente los mismos dentro de zócalo. Tendrá que hacer «clac» cuando el cierre de seguridad encaje.

Las tarjetas gráficas actuales necesitan más energía que las que les puede dar el zócalo PCI-E, de modo que has de conectarla a la fuente de alimentación. Localiza un conector que esté libre y conectala a la misma. Es posible que la tarjeta gráfica traiga un adaptador de conexión. Usalo.

Si todo ha ido, bien, conecta el cable de alimentación externo y el del monitor a la nueva tarjeta gráfica y enciende el equipo. Tu ordenador arrancará.

Si, al arrancar, escuchas pitidos (como 1 largo, 3 cortos), significa queno está bien conectada la tarjeta. Apaga de nuevo y verifica que todo esté bien y vuelve al paso anterior.

Una vez comprobado que todo funciona correctamente, ya puedes cerrar el equipo y comenzar la partida de tu videojuego favorito o comenzar a renderizar esa animación 3D en la que has estado trabajando.

Una de las actualizaciones más populares en la actualidad es cambiar nuestro lento y espacioso disco duro por una unidad SSD. Las ventajas de este cambio son evidentes: mayor velocidad de lectura escritura, arranque casi inmediato de el sistema operativo y las aplicaciones, menos tiempos de espera en las operaciones habituales… En definitiva, la velocidad a la que estamos acostumbrados en nuestras tablets y smartphones en nuestro portátil y ordenador personal.

Para cambiar el disco duro a un SSD, primero debemos comprobar varios aspectos:

Una vez identificado, otra decisión que debemos tomar es cuánto espacio necesitaremos. Cuanto más capacidad, más caro, pero la tendencia actual es almacenar el contenido en los servicios de almacenamiento en la nube, donde tendremos a nuestra disposición desde cualquier dispositivo nuestros archivos. mínimo, será todo el espacio que tengamos ya ocupado (más algo más para seguir trabajando). Habrá información que quizás podamos almacenar más adelante en otro disco.

Tras cambiar los discos, el nuevo disco ha de tener un sistema operativo y las aplicaciones que vayamos a utilizar. Podemos optar por una instalación limpia o bien, realizar un clonado del disco original. De este modo, cuando arranquemos de nuevo una vez completado, todo estará tal y como estaba.

Sin embargo, la pregunta surge inmediatamante después al ver esa cajita metálica impenetrable gris tan caracteristica que es nuestro disco duro fuera de las entrañas del ordenador: ¿y ahora que hago con esto? ¿Lo pongo a la vemta? Noooooo…. le vamos a dar una segunda vida muy util como disco duro externo.

Las vueltas que da la vida, antes teniamos baldas en los armarios llenas de disquettes que cada uno de ellos sólo contenian 1,4MB. Después pasamos a los CDs, luego los DVDs, llegaron los pendrives y las tarjetas SD… Y Con el USB, los discos duros externos.

Los fabricantes se pusieron manos a la obra y nos presentaron esas cajas imposibles de abrir si no quieres romper el plástico de la misma, porque no tienen tornillos, para que no veas el contenido. Menos mal que, antes de ellos, muchos fabricantes se lanzaron a construir cajas para poder hacer tú mismo un disco duro externo.

Especialmente, con los discos de pequeño tamaño (los que usan los portátiles), el proceso es tan sencillo como abrir, pinchar y cerrar. Ni más ni menos.

En las de disco grandes, el proceso es un pelin mas laborioso (los conectores pueden ir separados) pero al final es lo mismo. Sólo hay que encajar las piezas, como los legos.