¿Qué es Tizi?

Tizi es una puerta trasera que instala spyware para robar datos sensibles de las redes sociales más populares. El equipo de seguridad Google Play Protect descubrió esta vulnerabilidad el pasado mes de septiembre.

¿Cómo funciona?

El desarrollador de Tizi ha creado tanto una página web como ha usado redes sociales para que instales su app desde Google Play y fuentes de terceros.

Donde más ha afectado este vulnerabilidad ha sido en Kenia y otros países africanos, siendo un ratio bastante pequeño el grado de alcance en el resto del mundo (menos de un 5%)

Se han determinado varias versiones, pero el funcionamiento es muy semejante: tras conseguir permisos de root, Tizi roba información personal de redes sociales como Facebook, Twitter, Instagram, Viber, Skype, Linkedin, Telegran, Whatsapp… Normalmente primero contacta con sus servidores de control y comandos enviando un SMS con las coordenadas GPS a un número determinado. Los siguientes comandos son enviados a través de navegación segura normal (https), aunque en algunas versiones, Tizi usa el protocolo de mensaje MQTT con un servidor propio. La puerta trasera contiene varias capacidades comunes al spyware comercial, como grabar llamadas de whatsapp, viber y skype, enviar y recibir SMS, así como acceder a los eventos del calendario, registro de llamadas, contactos, fotos, claves de Wi-Fi, y una lista de todas las apps instaladas.

También puede grabar el audio ambiente y tomar fotos sin que se muestre la imagen en el dispositivo.

Todas las vulnerabilidades a las que afecta corresponden a viejos chipsets, dispositivos y versiones de Android. Estas vulnerabilidades están parcheadas mediante un parche de abril de 2016 o posterior, y la mayoría de ellas ya lo estaban anterior a esta fecha.

Si aún así, Tizi se instala en el dispositivo, intentará tomar el control pidiendo permiso, e tratará de enviar y recibir mensajes SMS, así como monitorizar y/o redirigir las llamadas

información obtenida en thehackernews y blog de seguridad de Google.

https://thehackernews.com/2017/11/android-spying-app.html

https://security.googleblog.com/2017/11/tizi-detecting-and-blocking-socially.html

Como recoge la web the hacker news, se ha encontrado una vulnerabilidad de seguridad que afecta a 54 modelos de impresoras HP Enterprise, el cual permitiría que los atacantes pudiesen ejecutar código arbitrario en las mismas remotamente.

El fallo, descubierto por investigadores de FoxGlobe Security, la han llamado CVE-2017-2750. Está registrada como 8.1. en la escala CVSS (la cual es alta) es debido a partes de validación insuficientes de las DLL las cuales permiten la ejecución del código.

En cuanto HP ha añadido los mecanismos necesarios, tras actualizar el firmware de sus dispositivos, los investigadores fueron incapaces de conectar remotamente, por lo que se ruega actualizar el firmware de los mismos, que afecta a modelos Enterprise de Laserjet, PageWide y OfficeJet.

Cuando se comenzaron a diseñar las redes inalámbricas, no se llegó a pensar que viviríamos dentro de una invasión de señales inalámbricas por todas partes. Si, de hecho, nos fijamos un poco buscando redes inalámbricas, veremos que existen tantas como puertas hay en cada vivienda. ¡Todos tenemos una red inalámbrica!

El problema es, que nadie nos dijo cómo configurarla, pero sí que tuviéramos una clave «para que no se conectaran a nuestro internet, que es muy caro y lo pago», por lo que una idea genial ha acabado convirtiéndose en un caos. (Lo ideal sería que cada bloque de viviendas tuviera una sóla red inalámbrica con un sólo nombre, o incluso, que todo un barrio o ciudad pequeña estuviese en la misma red… pero eso es otra historia… )

Las redes inalámbricas funcionan con tres parámetros simples: modo, canales y frecuencia.

El modo es el tipo de conexión que tienen, que además suele determinar la velocidad de conexión. También se llama protocolo. Ahora ya lo quitan, pero el primero fue el protocolo 802.11a, después el 802.11b, luego el g, después el n… y el más novedoso es hasta ahora el ac. (ya tenemos dos letras, y hemos acabado quitando los números, que son la especificación del protocolo)

Después tenemos la frecuencia.

Hasta ahora, la frecuencia que se usaba era 2.4Ghz. Funcionaba bastante bien hasta que el espacio radioeléctrico se ha cargado de señales de redes inalámbricas, por lo que ha habido que encontrar un nuevo sustituto, y su nuevo hermano son las frecuencias de 5 Ghz. (por cierto, los dispositivos Bluetooth también funcionan a 2.4Ghz, y lo mismo los ratones y teclados inalámbricos que nos venden con un pequeño dongle o adaptador USB), que tratan de resolver el problema original de las redes originales.

Si tenemos muchos transmisores, emitiendo a 2.4Ghz, lógico será que tendremos interferencias, o nuestra cobertura será más limitada, puesto que nos «pisamos» los unos a los otros (quienes hayan tenido emisoras de radioaficionado o walkie talkies lo entenderán perfectamente). Para separar en la misma frecuencia unas señales de otras, usamos Canales, que no son sino apartados de esa frecuencia.

Pensemos en un receptor de radio FM. la emisora de radio recoge frecuencias desde el 87.0Mhz hasta el 107.9Mhz. A ese rango se le llama Frecuencia modulada. O mejor aún, la famosa banda ciudadana, a 27Mhz.Estas emisoras, poseían la capacidad de emitir en varios canales (de 1 a 9, por ejemplo).

Bueno, pues nuestras redes inalámbricas también emiten en canales. Y éstos han sido asignados según el país para usar unos canales determinados.

Por lo tanto, si nuestros vecinos están emitiendo en el mismo canal sus puntos de aceso inalámbricos, las emisiones «se pisarán», por lo que al final perdemos señal y calidad de la misma en nuestra propia casa.

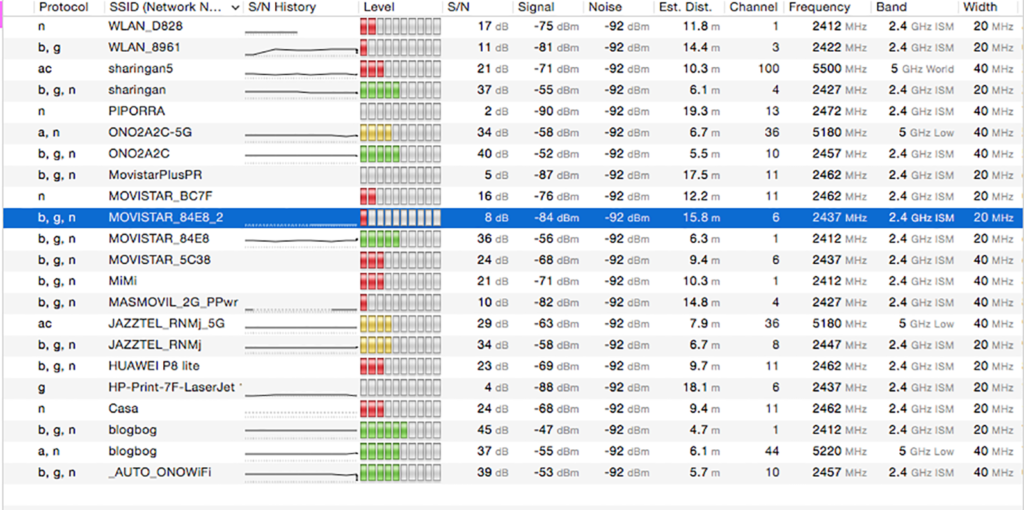

analisis de redes inalambricas

Si entonces, se están solapando entre sí, qué puedo hacer?

Lo primero de todo es verificar con herramientas adecuadas cómo está el espectro de señales alrededor nuestro. Y las señales que tengan más intensidad, verificar en qué canales y frecuencias están funcionando. Si están emitiendo en el mismo canal, la primera solución es cambiar nosotros el canal de emisión de nuestro punto de acceso.

Si, tenemos dispositivos que soportan redes inalámbricas de 5 Ghz, la segunda opción es tener una red en esta frecuencia. En estas redes también podemos tener solapamiento de canales, y lo recomendable es cambiar el canal del mismo en caso que experimentemos las mismas complicaciones mencionadas.

Ah! y el nombre de las redes inalámbricas de 2.4 y 5 Ghz pueden ser iguales! Los fabricantes las están distinguiendo para que sepamos que está emitiendo en ambas, pero se puede configurar para que tengan el mismo nombre y así no tengamos que introducir la contraseña dos veces.

Si experimentas estos problemas mencionados, en Yoince te ayudamos a resolver este problema, y así poder ahorrar mucho dinero. No todo consiste en poner el aparato más potente o la conexión más rápida! Animate y contacta con nosotros.

Leemos noticias sobre sentencias contra un portal llamado Sci-Hub con servidores alojados en Rusia que se dedican a mostrar documentación científica. Este portal al parecer tiene un fuego cruzado con las editoriales y responsables de copyright (o derechos de autor) que han editado estos documentos.

Como nos ha llamado la atención puedes ver de qué se trata en este post de este blog, y también facilitamos el enlace de la propia página web Sci-Hub, creada por la investigadora kazaja Alexandra Elbakyan.

Sci-Hub provee acceso a documentos de investigación escritos por científicios para que puedan ser leídos por otros investigadores. Éstos son las primeras fuentes a las que acudes para poder conocer información detallada sobre nuevos resultados y experimentos. Según indican en su portal, éste está restringido a través de leyes de copyright. Desde 2011 esta web trata de cambiar la situación actual, facilitando el acceso de millones de documentos.

Financiada mediante bitcoins (indican una dirección bitcoin donde hacer donaciones), la web, que originalmente tuvo el dominio sci-hub.org (ahora está en funcionamiento, realizando la misma pero diferente propuesta), ha sido acusada en EE.UU. de infringimiento de derechos de autor, con multas millonarias y órdenes a los ISP (proveedores de conexión a Internet) para que restrijan el tráfico a esa web.

Desde que Internet nació, el compatir información y conocimientos ha sido su fundamento, ya que originalmente, Internet ha sido una herramienta de comunicación entre Universidades. Ahora, siendo una red de uso común para todos, y siendo un medio para poder crear negocios, iniciativas como éstas chocan de frente con los intereses actuales en la misma, de ahí que hayan acabado surgiendo subredes (como la deep web, dark web, etc…) donde poder mantener ese halo de anonimato y privacidad que las grandes multinaciones de Silicon Valley nos ha ido quitando en aras del progreso y la conectividad.

Como informa la web hackernews, se ha encontrado un keylogger integrado en el teclado mecánico MantisTek GK2, que envía los datos a un servidor ubicado en los data servers de Alibaba.

más información en Origen: Built-in Keylogger Found in MantisTek GK2 Keyboards—Sends Data to China

Esta vulnerabilidad, llamada Tormoil por quien la ha descubierto, Filippo Cavallarin, se basa en un fallo de Firefox, el cual es el motor del navegador Tor. Afecta a las versiones para Mac y Linux, no así la de windows.

La vulnerabilidad reside en que podría mostrar la IP real cuando visitas ciertas páginas web, en las que la URL comienza por file://addresses, en vez de las más usuales https:/dirección o http:/direccion

Los desarrolladores de Tor ya han dispuesto una actualización de emergencia llamada version 7.0.8

Origen: Warning: Critical Tor Browser Vulnerability Leaks Users’ Real IP Address—Update Now